FortiGate Üzerinde SSL VPN Nasıl Yapılandırılır?

Fortigate Firewall üzerinde SSL VPN yapılandırmak istiyorsak en temel yapıtaşı olan kullanıcılara ihtiyacımız var. Kullanıcı teminini doğrudan firewall üzerinde yerel kullanıcı oluşturarak ya da LDAP/Radius rollerini taşıyan sunuculara entegrasyon ile sağlayabiliriz.

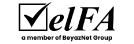

Yerel kullanıcı oluşturma üzerinden ilerleyelim. User & Authentication sekmesinden User Definition sayfasını açıyoruz ve Create New butonuna tıklıyoruz.

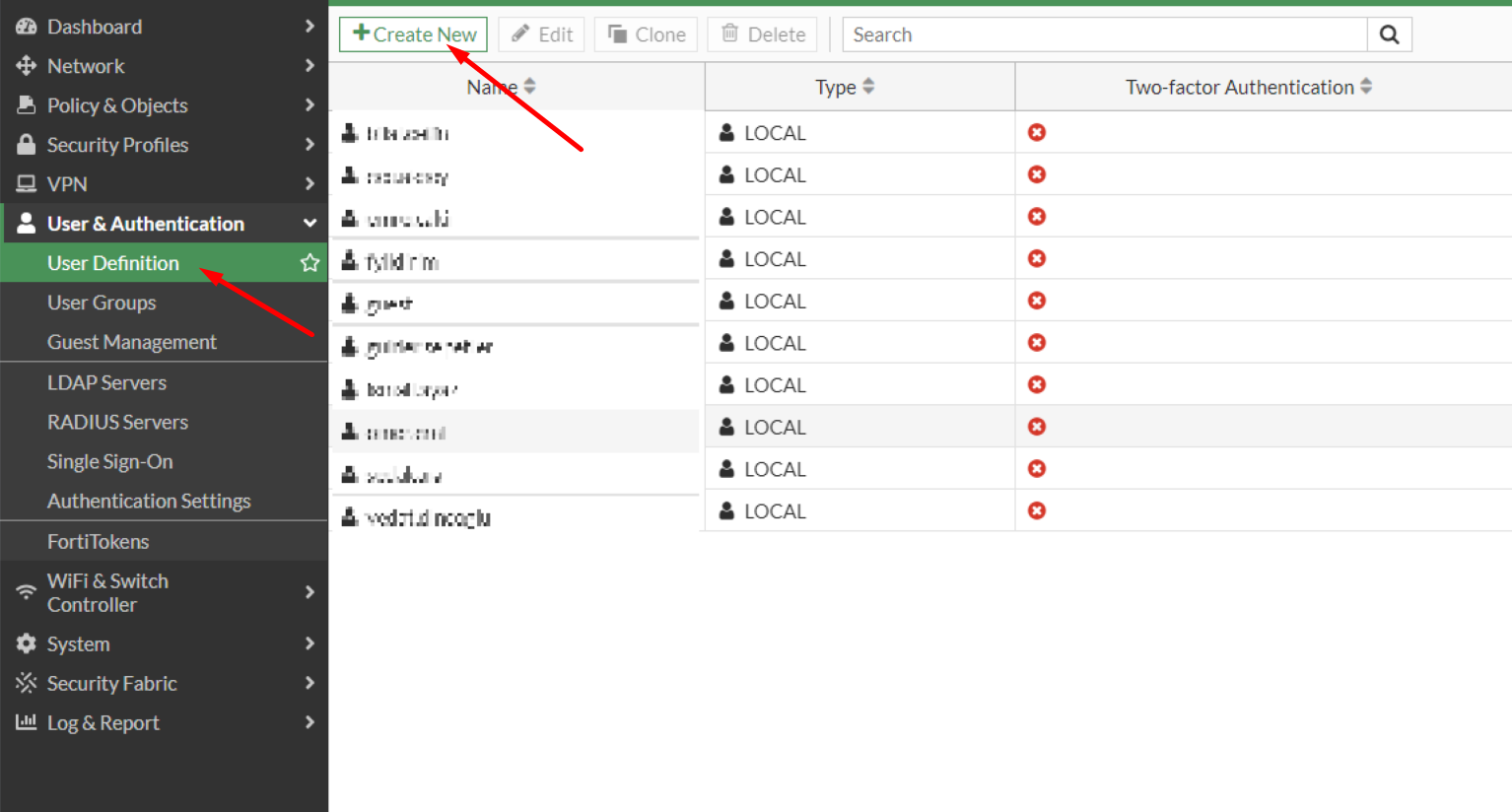

Ardından Local User seçip Next butonuna basıyoruz.

Kullanıcı adı ve şifre belirleyip Next butonuna tıklıyoruz.

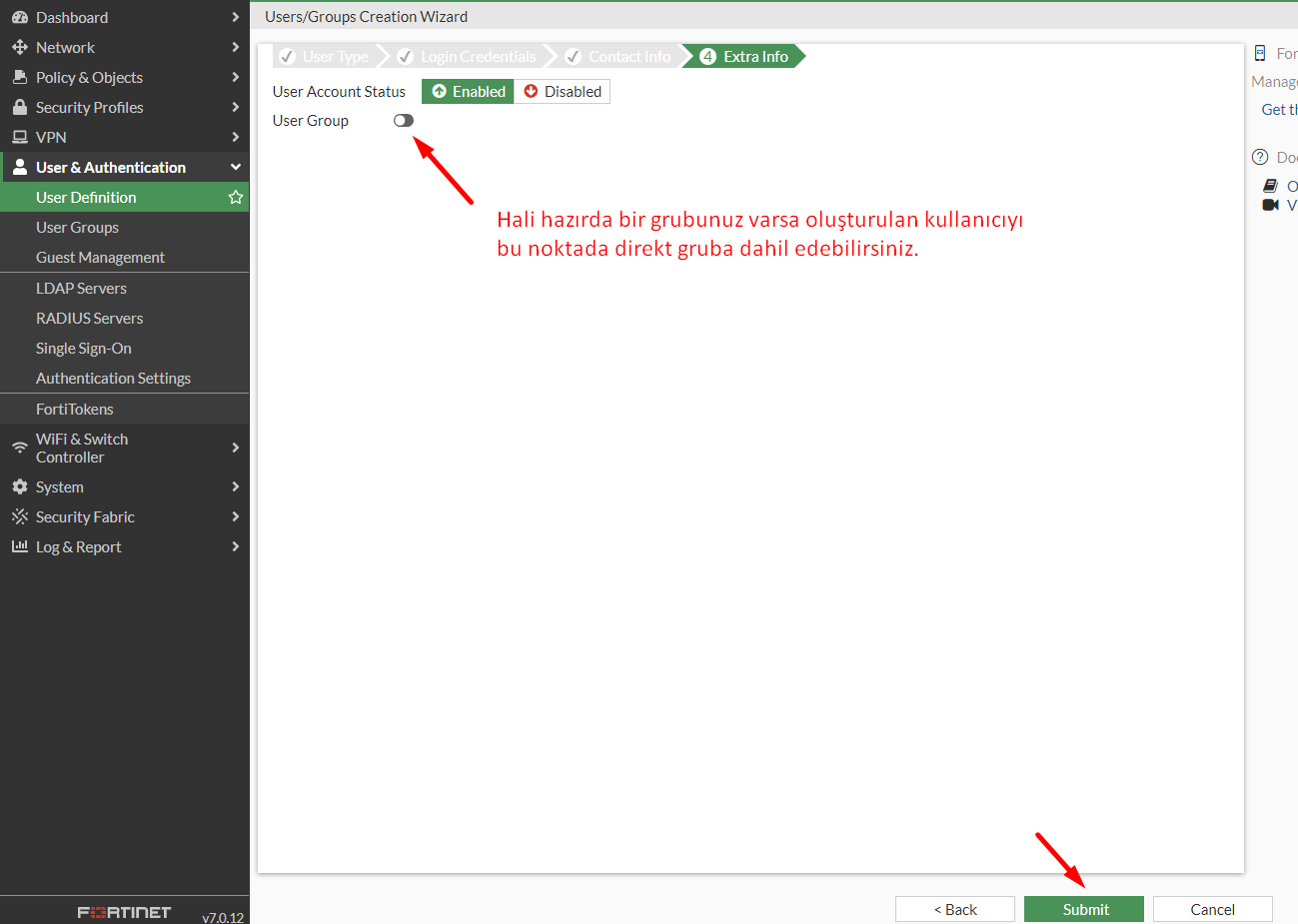

Son adım da kullanıcıyı Submit butonuna tıklayarak oluşturuyoruz.

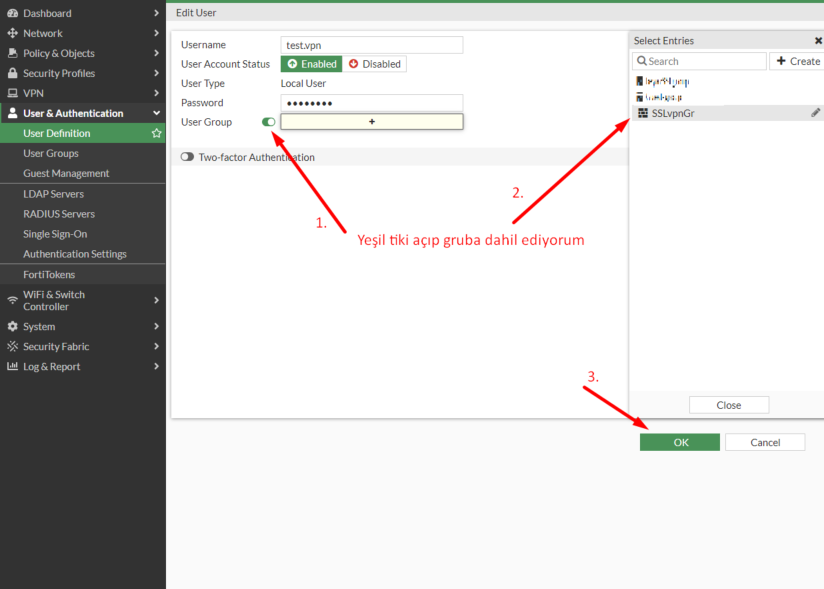

Kolay yönetmek için oluşturduğum kullanıcıyı yine benim oluşturduğum gruba dahil ediyorum.

Kullanıcı ve grup oluşturma işlemim bitti. Şimdi SSL VPN’i konfügüre etmek kaldı. VPN sekmesinden SSL-VPN Settings sayfasını açıyoruz.

Listen on Interface seçeneği adından da anlaşılacağı üzere SSL-VPN’inin kullanılacağı Interface’i temsil etmektedir. Firewall’ımız SSL-VPN için bu kanalı dinleyecek.

Listen on Port seçeneği ise SSL-VPN’in kullanacağı portu temsil eder, default olarak 443 gelir. 443 olarak bırakmamak her zaman için güvenlidir.

Restrict Access seçeneği ise SSL-VPN’den gelen herkes erişim alsın mı? Yoksa ben özel bir grup tayin etmek istiyor muyum? Seneryosu için kullanılır. İlk seçenekte kalmasında sakınca yok çünkü VPN kullanacakları zaten ben belirliyorum.

Idle Logout seçeneği VPN oturumu başladıktan sonra ne kadar süre işlem yapılmaz ise o süre sonrasında oturumun devre dışı kalmasını sağlar, kullanıcının tekrardan bağlanması gerekir.

Address Range Settings ile başarılı VPN yapmış olan kullanıcılara atanacak IP aralığını belirtir. Dilersem bunu değiştirebilirim.

DNS Server seçeneği ise başarılı VPN yapmış kullanıcıların sistemdeki default DNS’leri kullanmasına olanak verir. Tabii spesifik DNS de atayabilirim.

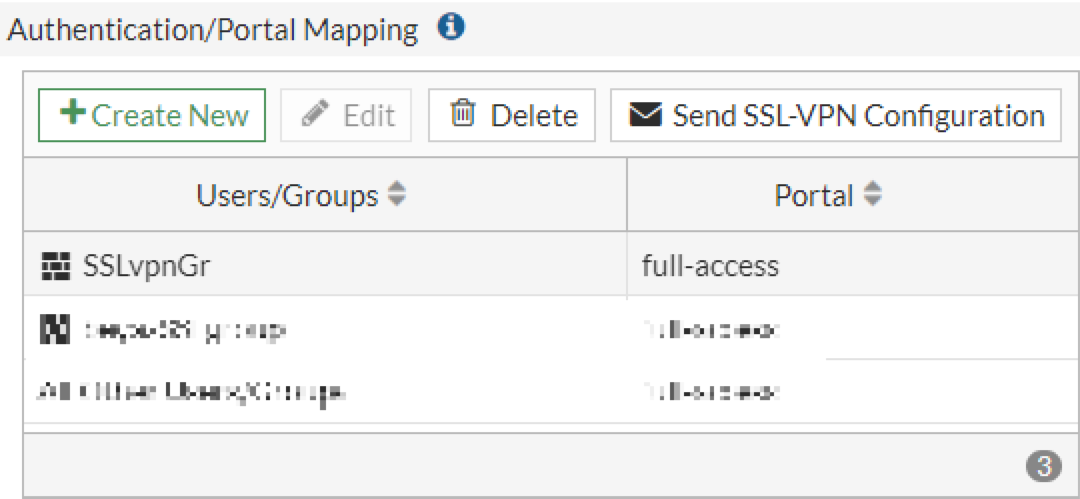

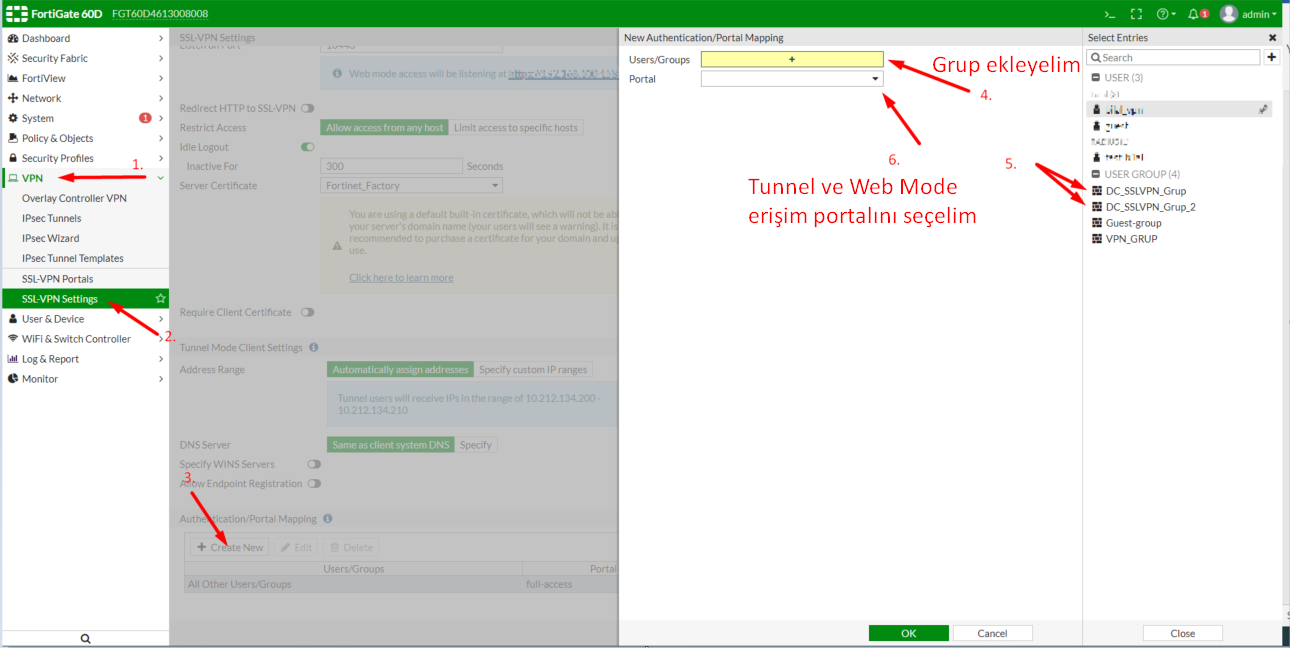

Authentication/Portal Mapping

Bu alanda VPN yapacak gruplarımın VPN’i Tunnel Mode kullansın, Web Mode kullansın ya da her ikisini de kullansın olacak şekilde ayarlayabiliyorum.

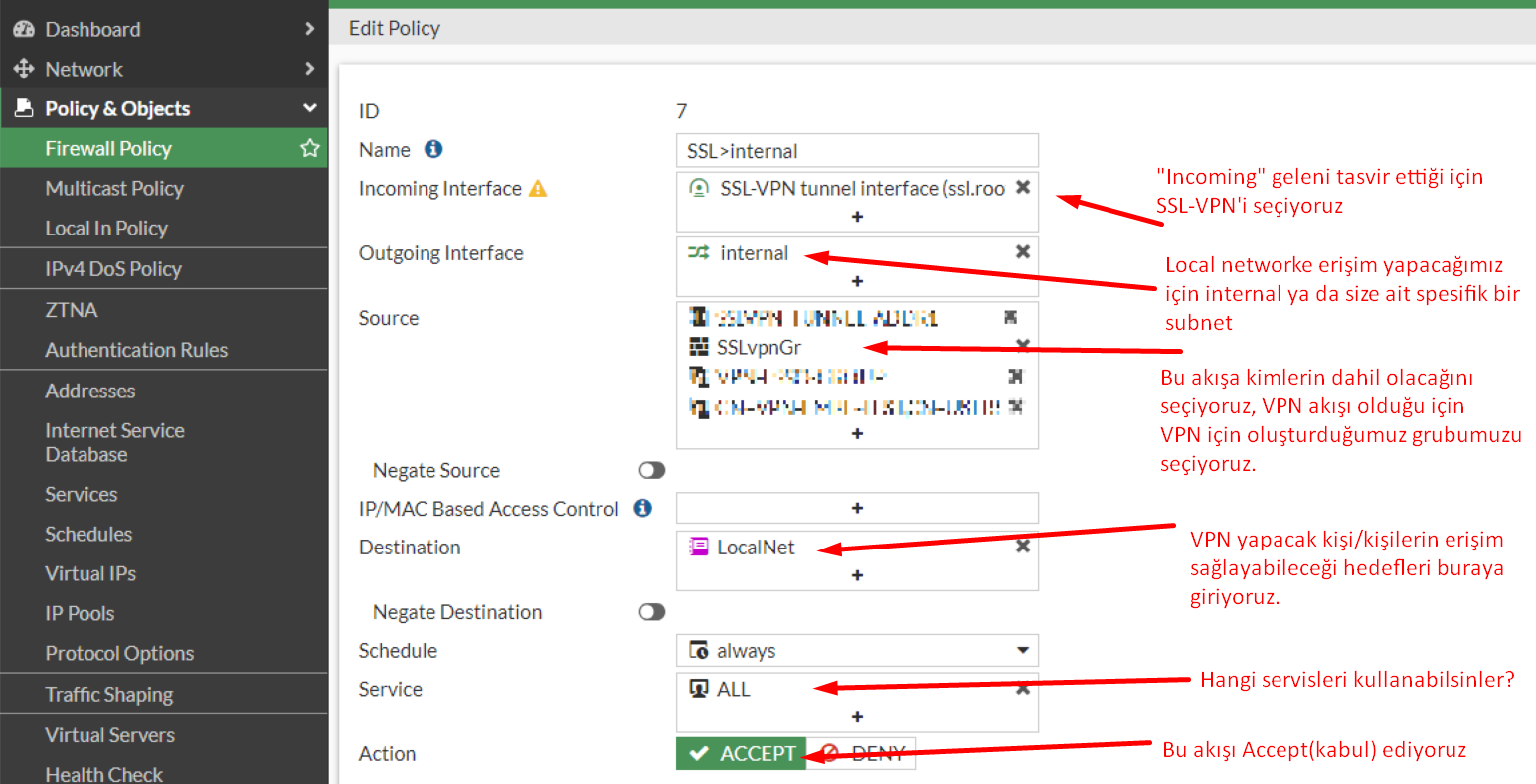

Kullanıcı oluşturma ve SSL-VPN yapılandırma işlemlerini tamamladık fakat Firewall’da kuralsız hiçbir şey çalışmaz. SSL-VPN kuralımızı yazalım.

Policy & Object sekmesinden Firewall Policy sayfasını açıyoruz ve Create New butonuna basıyoruz.

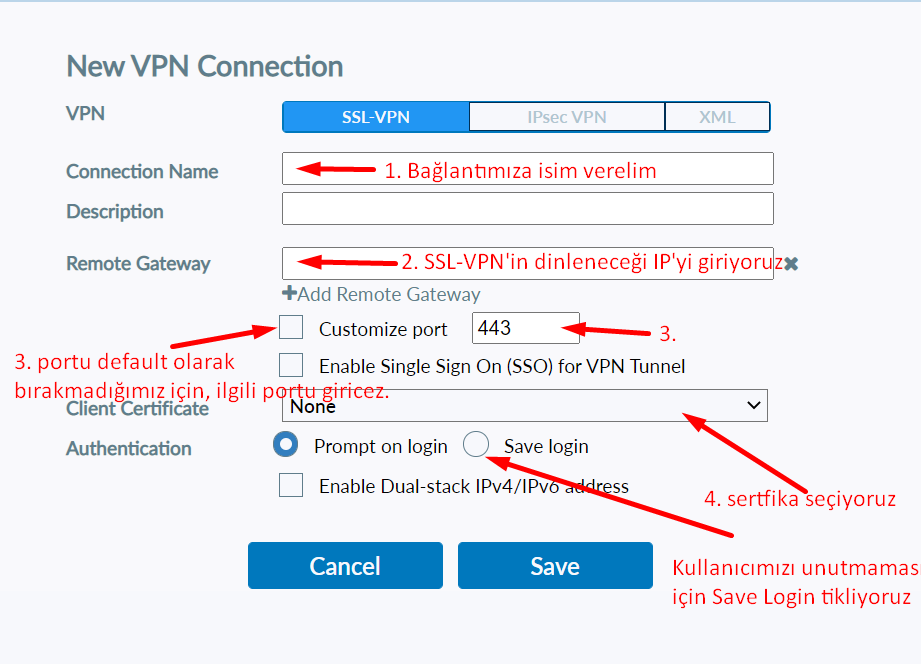

Policy adımını da tamamladıktan sonra artık Firewall üzerinde yapılacak bir şey kalmadı. VPN’i kullanacak kişi/kişilerin clientlarına FortiClient VPN uygulamasını kurmaları gerekiyor. Kısaca oraya da göz atalım.

Bu konfigürasyon ile başarılı bir VPN bağlantısı yapabilirsiniz.

Bu noktaya kadar akışımız Firewall üzerinde yerel kullanıcı oluşturarak ilerlemişti, şimdi ise içinde domain yapısı barındıran bir ağda olduğumuzu varsayalım ve LDAP bağlantısı ile Active Directory’den grupları nasıl çekeriz inceleyelim.

User & Device sekmesinden LDAP Servers sayfasını açalım ve Create New butonuna tıklayalım.

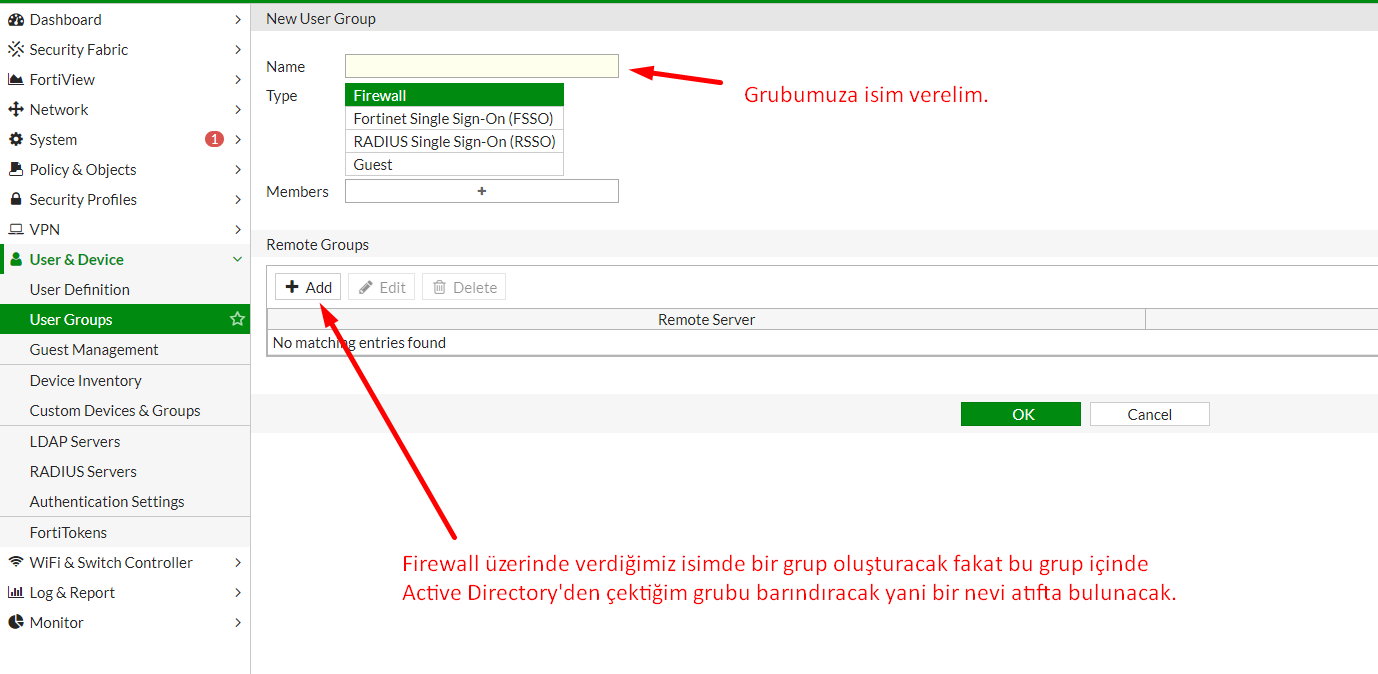

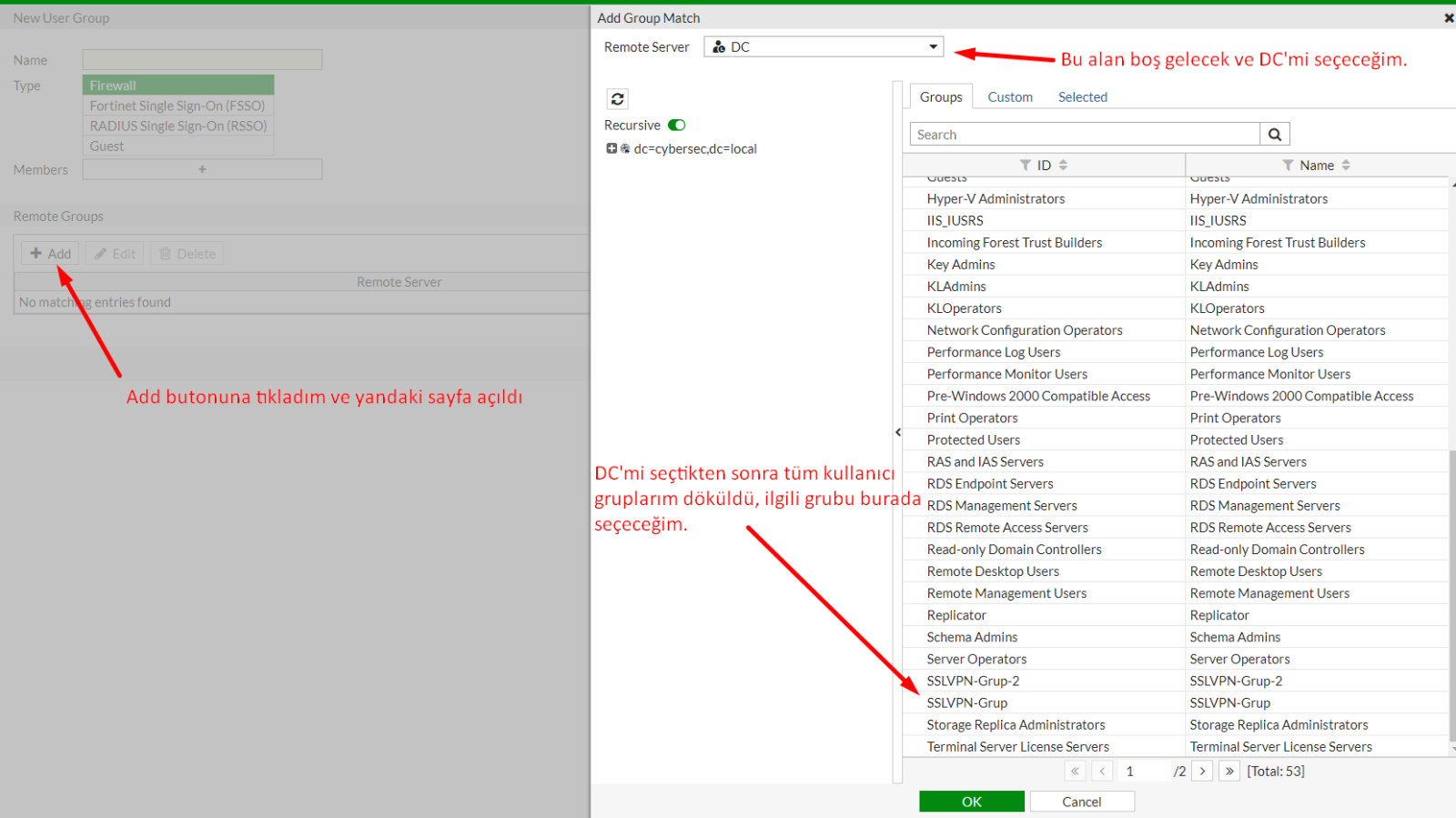

Yukarıdaki adımları gerçekleştirdikten sonra Active Directory’den çektiğimiz grupları ayıralım.

Active Directory’den çektiğim gruplarımı Firewall üzerindeki yerel gruplarımla ilişkilendirdikten sonra SSL VPN Settings’de Grup ve Portal ilişkilendirmesi yapıyoruz.

Son olarak ilgili grupları tıpkı local user bağlantısındaki gibi Policy’e dahil etmek kaldı. Ardından FortiClient VPN programı ile kullanıcılarınız SSL VPN bağlantısını gerçekleştirebilecektir.